Okolo:-)

Napisze w kilku slowach jak skonfigurowac wlasny server vpn.

Skorzystamy z programu SoftEther.

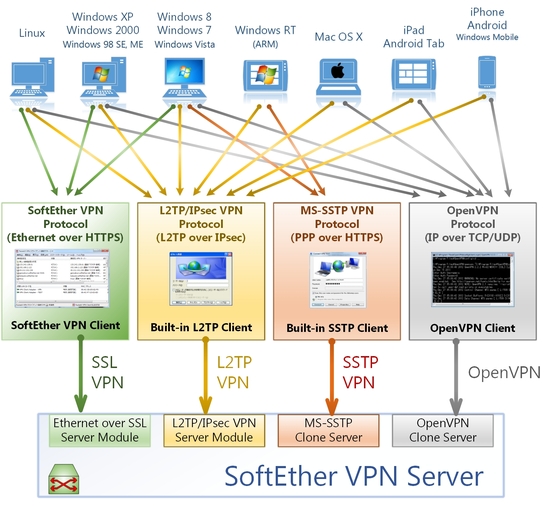

Protokoly do wyboru do koloru: OpenVPN, L2TP over IPSec, SSTP VPN, SoftEther VPN

OpenVPN jest uznawany za najbezpieczniejszy, fajny jest tez SoftEther VPN bo polaczenie "wyglada" jak ruch HTTPS

Uznaje ze mamy juz VPS, jezeli nie to tu macie liste vps'ow dostepnych za bitcoiny

VPS za BTC

Niestety program SoftEther nie jest dostepny z poziomu packet managera wiec instalujemy lynx

Debian / Ubuntu:

apt-get install lynx -y

Teraz pobieramy najnowsza wersje:

lynx http://www.softether-download.com/files/softether/

Musimy wypakowac program:

tar xzvf softether-vpnserver-v2.00-9387-rtm-2013.09.16-linux-x86-32bit.tar.gz

Floder nazwany vpnserver zostanie utworzony.

Musimy jeszcze doinstalowac:

apt-get install make gccbinutils libc zlib openssl readline ncurses

oraz:

apt-get install build-essential -y

Dalej kolejno

cd vpnserver

i

make

Zgadzamy sie na wszystko.

Przeniesmy teraz folder gdzies indziej, np:

cd ..

mv vpnserver /usr/local

cd /usr/local/vpnserver/

i zmieniamy uprawnienia:

chmod 600 *

chmod 700 vpnserver

chmod 700 vpncmd

Jezeli chcemy aby startowal automatycznie to:

vi /etc/init.d/vpnserver

i wklejamy:

#!/bin/sh

# chkconfig: 2345 99 01

# description: SoftEther VPN Server

DAEMON=/usr/local/vpnserver/vpnserver

LOCK=/var/lock/subsys/vpnserver

test -x $DAEMON || exit 0

case "$1" in

start)

$DAEMON start

touch $LOCK

;;

stop)

$DAEMON stop

rm $LOCK

;;

restart)

$DAEMON stop

sleep 3

$DAEMON start

;;

*)

echo "Usage: $0 {start|stop|restart}"

exit 1

esac

exit 0

Nastepnie esc i :wq

Kolejny krok to tworzenie folderu:

mkdir /var/lock/subsys

I zmiana uprawnien:

chmod 755 /etc/init.d/vpnserver && /etc/init.d/vpnserver start

Autostart ustawiamy:

update-rc.d vpnserver defaults

Ok. serwer dziala. sprawdzmy czy napewno...

cd /usr/local/vpnserver

./vpncmd

Teraz wciskamy 3 aby wybrac Use of VPN Tools

chceck

Wszytko ok? to piszemy exit i jedziemy dalej.

Teraz wypadalo by wlaczyc interesujace nas protokoly i ustawic hasla.

Do tego celu uzywamy vpncmd. Istnieje jego okienkowy odpowiednik, ale prawdziwy h4k5i0r nie wie co to okna.

./vpncmd

i wybieramy "Management of VPN Server or VPN Bridge" czyli 1

Haslo administratora ustawiamy:

ServerPasswordSet

i piszemy cos w stylu admin1 albo dupa:)

Ok, wlasciwie dopiero teraz jestesmy gotowi aby zajac sie meritum

Aby korzystac z vpn z programu SoftEther musimy utworzyc Virtual Hub

Nazwe go VH.

HubCreate VH

Teraz podajemy kolejne haslo np dupa2, mozemy go uzywac gdy chcemy zarzadzac tym konkretnym hubem

Wybieramy hub:

Hub VH

Teraz tak, huba mozemy uzywac aby dostac sie do maszyny lub tunelowac sobie polaczenie na swiat.Nas iteresuje to drugie.

Musimy wiec wlaczyc SecureNat, to taka hybryda NAT'a i servera DHCP

Wiec:

SecureNatEnable

Dodawanie usera:

UserCreate test

Domyslne uwierzytelnianie to haslo.

Inne mozliwe to:

UserNTLMSet for NT Domain Authentication

UserPasswordSet for Password Authentication

UserAnonymousSet for Anonymous Authentication

UserRadiusSet for RADIUS Authentication

UserCertSet for Individual Certificate Authentication

UserSignedSet for Signed Certificate Authentication

Wiec decydujemy sie na haslo:

UserPasswordSet test

Mamy usera, mamy huba, mamy 3 hasla, teraz konfigurujemy sama usluge

Dla IPsec:

IPsecEnable

Enable L2TP over IPsec Server Function YES

Pre Shared Key for IPsec - klucz

Uwaga!

Laczac sie przez ipsec jako username podajemy w formie Username@TargetHubName

Wiec w naszym przypadku test@VH

Dla openVPN:

Tutaj musimy najpierw wygenerowac certyfikat poleceniem:

ServerCertRegenerate [tu wstawiamy ip servera lub nazwe domeny]

Jak juz to zrobilismy mozemy wlaczyc SSTP

SstpEnable yes

I openvpn

OpenVpnEnable yes /PORTS:1194

Port mozemy zmienic na inny.

Mozesz tez wygenerowac przykladowy plik konfiguracyjny:

OpenVpnMakeConfig ~/my_openvpn_config.zip

SoftEther vpn ma tez swoj SSL-VPN, jezeli chcemy z niego skorzystac poprostu uzywamy username i haslo huba:

http://www.softether.org/5-download

Troche dlugie to wyszlo, ale sama konfiguracja trwa krotko. Moze komus sie przyda.